Bezpieczeństwo w Linuksie – fakty i mity cz.3

Ostatnia aktualizacja: 14 września 2023, 22:52

Minęło już wystarczająco dużo czasu od napisania poprzednich części by pokusić się o aktualizację i uzupełnienie.

Do tego tekstu skłonił mnie jeden z komentarzy zamieszczonych pod „Bezpieczeństwo w Linuksie – fakty i mity cz.2” przez użytkownika, który podpisał się jako marian. Nie mam w zwyczaju podejmować polemiki z hejterami, ale w tym przypadku zrobię wyjątek.

Pan, powiedzmy że „marian”, chcąc udowodnić mi niewiedzę lub zdeprecjonować tezy zamieszczone w tekście, zwrócił moją uwagę na trzy tematy, których nie poruszyłem wcześniej koncentrując się na zabezpieczeniach i ustawieniach systemów biurkowych. Żeby wiedzieć o czym tu będzie mowa, trzeba przeczytać poprzednie dwie części artykułu oraz… komentarze.

Temat 1: „A z tych „speców” którzy wyłożyli się na Linuxie byli tacy hakerzy, jak z koziej d*py worek na mąkę”. Testy włamaniowe, o których wtedy wspomniałem odbywały się w ramach Google Vulnerability Reward Programs a tam nie startuje byle kto.

Google nie oszczędza na finansach, jeśli chodzi o program wypłacania nagród za odnalezione błędy. Należące do Google Vulnerability Reward Programs (VRP) istnieją już od 2010 roku, a ich celem jest nagradzanie badaczy za odkrywanie błędów i luk, które firma mogła przegapić. Od tego czasu inicjatywa stale się rozwija, obejmując inne produkty, w tym Chrome i Androida.

Temat 2: „Proponuję wpisać w wyszukiwarkę: ataki dos linux…”

Tak więc wpisałem i przeczytałem:

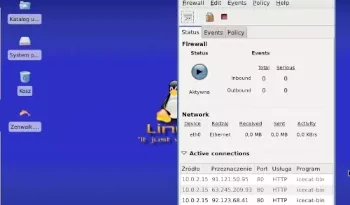

DDoS (ang. Distributed Denial of Service – rozproszona odmowa usługi) – atak na system komputerowy lub usługę sieciową w celu uniemożliwienia działania poprzez zajęcie wszystkich wolnych zasobów, przeprowadzany równocześnie z wielu komputerów (np. zombie).

Więc analogicznie do autobusu, jego pojemności i wielkości drzwi, próbujemy uzyskać dostęp do serwera/usługi, czego tylko chcemy w tak masowy, rozproszony sposób, że uniemożliwiamy innym osobom skorzystanie z tej usługi.

Tak więc w tym przypadku mowa jest o ataku na infrastrukturę i usługi sieciowe, czyli serwery, routery, itp. Nie ma to za wiele wspólnego z systemem, jakiego używamy na laptopie i ma charakter wieloplatformowy, dlatego też nie poruszałem tego tematu w tekście o systemach biurkowych.

Temat 3: „autor nie wspomina nic o takim szczególe, jak włamanie na serwery „super bezpiecznego” Linuxa i umieszczenie zainfekowanego Mint’a…”

Gdybym w 2012 roku pisał o wydarzeniach z 2016 roku, to musiałbym się nazywać Jackowski. A ja z wróżenia dostałem pałę i wyleciałem z Hogwartu.

Ale patrząc obiektywnie, jest to świetny przykład potwierdzający moje wcześniejsze tezy. Znowu posłużę się cytatem.

PC LAB 22 lutego 2016, 08:17 :

Linux Mint to dystrybucja popularnego systemu oparta na Ubuntu oraz Debianie. Cechuje się ona prostotą użytkowania i tak samo, jak większość Linuksów, teoretycznie ma zapewniać większe bezpieczeństwo niż oprogramowanie z rodziny Windows. Dlatego też tak duże znaczenie ma niedawne włamanie, które poskutkowało tym, że na serwerze twórców znajdował się specjalnie spreparowany obraz ISO systemu z ukrytą tylną furtką.

Do włamania wykorzystano bliżej niesprecyzowaną lukę w WordPressie, który odpowiada za stronę Linux Mint. Na pierwszy rzut oka przestępcy nie dokonali żadnych zmian w serwisie, ale twórcy systemu szybko spostrzegli, że pliki instalacyjne najnowszej wersji oznaczonej jako 17.3 Cinnamon zostały podmienione, przez co wszyscy zainteresowani pobierali oprogramowanie wcześniej spreparowane przez włamywaczy.

Było ono dostępne 20 lutego. Naniesione zmiany polegały na umieszczeniu tylnej furtki umożliwiającej kradzież haseł sieciowych oraz innych prywatnych danych użytkowników. A jak się przekonać, czy ściągnięte oprogramowanie zawiera złośliwy kod? Najprościej sprawdzić obecność pliku /var/lib/man.cy. Jeżeli użytkownik go znajdzie na swoim dysku, jego kopia nie jest oryginalna. Oprócz tego można też porównać sumy kontrolne MD5 swojego obrazu ISO z informacjami udostępnionymi na blogu twórców Linuksa Mint.

Obecnie sprawcy ataku pozostają nieznani, chociaż uznaje się, że było ich trzech. Dodatkowo ujawniono, że przestępcy wykorzystywali serwer znajdujący się w Bułgarii, a do przesyłania wykradzionych danych używano domenę absentvodka.com. Co należy zrobić, jeżeli już pobrało się złośliwą kopię systemu? Przede wszystkim usunąć ją ze wszystkich nośników. Jeśli użytkownik zdążył ją zainstalować, pozostaje skopiować swoje pliki i całkowicie sformatować systemową partycję. Dodatkowo zaleca się zmienić wszystkie hasła do usług, z których korzystało się przy pomocy Linuksa Mint. Warto także pamiętać, że twórcy dystrybucji już przywrócili oryginalne oprogramowanie na swoją stronę, jednakże zainfekowana kopia wciąż może znajdować się w wielu innych źródłach. Dlatego też obecną wersję systemu najlepiej pobrać z oficjalnego serwera.

Zwróćcie uwagę na kilka faktów: PC LAB pisał 22 lutego 2016 o godzinie 08:17 o rozwiązaniu problemu (ataku) z dnia 20 lutego 2016, czyli zagrożenie trwało 2 dni – tyle potrzebowali administratorzy Linux Mint na reakcję i załatwienie sprawy. I dotyczyło to jednego obrazu iso.

A gdyby to spotkało inny wiodący system z USA? Przyznaliby się może po tygodniu a usuwanie skutków trwałoby… tego nie wie nikt.

Atak był przeprowadzony przez „bliżej niesprecyzowaną lukę w WordPressie” – jak to się ma do bezpieczeństwa systemu biurkowego i mojego artykułu sprzed 4 lat?

Za cholerę nie wiem. Ale jak ktoś ma ograniczone pojęcie o informatyce, to łapie się takich słówek, jak „popularność” „statystyka” „atak dos” „zainfekowany Mint” i miesza fakty z mitami, byle mu do czegoś pasowało.

No i autor był subiektywny… Wszystko, co piszę jest subiektywne, bo wynika z moich obserwacji i doświadczeń. I podpisuję się pod tym.

Autor: Albedo 0.64

Ja mam 5000 znajomych na FB i innych forach , sx robię screencapture i jeszcze w wersji po en to się ludzie uśmieją , ale wstyd Qbase – forteca oparta na vm , autorka Joanna pisała rootkity, a ten Xorddos, to sama nazwa dla matematyka i informatyka jest zrozumiała, bez internetu. To są skutki luk w wiedzy, ludzie potrafią klikać i używać windowsa lub androida a nie wiedzą jak działa tranzystor w procesorze, programowanie obiektowe czy w językach wysokiego poziomu bez wiedzy języka maszynowego. Pokolenie okienek, z IQ 90…

Straszne bzdury piszesz, Jestem certyfikowanym adminem, linux/unix znam od 2000roku. a zaczynałem od Netware/Novell. Rkhunter program chyba z 10 lat nieaktualizowany – dokładnie 11lat, github.com/installation/rkhunter, lepszy jest chkrootkit, clamtk – darmowy, widać że nie programujesz, bo to co oceniasz jest open source i miliony programistów na bieżąco sprawdza kod !! Ja w wieku 14 lat zacząłem od Basica i assemblera (Atari,C64,Amiga). Przez 17 lat w korporacji farmac. ukończyłem z 20 kursów. W 2010 zachorowałem , zajmowałem się MS Servers, IIS, proxy, routerami, (admin lan) , SAP (programowałem a ABAPie).

Linux/Unix w tej chwili jedyny system króry przechodzi wojskowe audyty bezpieczeństwa.

Spokojnie można sefować w DarkNecie, Cryptowaluty, F2A, FOREX, VPN. (tylko linux bezpieczny).

Veracrypt, DMcrypt czy FinalCrypt (nawet komp. kwantowe niezłamią szyfrowania)

Linux łata bugi w hardwarze i biosie, poprawia acpi, Obrażasz genialnych, charyzmatycznych programistów. np. Joannę Rutkowską Polish hacker and computer security expert (Qbase) , która dla intela wymyśliła enklawy. !!! Zacznij od sprawdzenia sum controlnych i podpisów GPG tych swoich „sytemów” ;-)))) PS. Fajna prowokacja albo ignorancja..

Najnowsza wersja Linux Mint 21.3 wersja cinamon 6.0.4

Ma po zainstalowaniu aktualizacji 3 rootkity wykrywane po przeskanowaniu w terminalu przez Rkhunter, z czego jeden składa się z 124 plików w Libre Office które zostają wykryte po skanowaniu antywirusem Clamtk po odinstalowaniu całego pakietu LibreOffice z gwiazdką poprzez autoremove, wynik skanowania Rkhunter pokazuje 2 rootkity, bez nazwy po prostu są w systemie.

MX Linux ma po przeskanowaniu 1 rootkita Xorddos, proszę sobie wrzucić w internet co to jest a nie pisać od lat głupoty, sprawdziłem większość bardziej znaczących dystrybucji Linuxa i w każdej coś jest nie tak.

Wszystkie systemy oparte na Arch Linux mają podczas instalacji klucz Chińczyka który trzeba podczas instalacji zaakceptować a jest on Exploitem, bez jego akceptacji nie zainstalujemy systemu.

Fedora Linux od wersji 29 ma cztery backdoorporty we wszystkich wersjach łącznie z tymi serwerowymi.

Qbes Os jest od RedHat tak jak Linux Fedora na nim nie da się zainstalować Rkhunter nawet z paczki tar.gz więc sam ten fakt budzi zastrzeżenia co do wiarygodności bezpieczeństwa tego systemu.

Elementary OS oparte na Ubuntu ma 4 rootkity, również bez wskazania nazwy po skanowaniu Rkhunterem.

Zamknięte oprogramowanie od Intel ClearOS nie ma w swoich zasobach Rkhunter ale po zainstalowaniu z paczki tar.gz po przeskanowaniu wyświetla 4 rootkity.

Linux Debian jest open source i ma wiele nie do ciągnięć i błędów.

ParrotOS też jest zainfekowany.

Może zanim zaczniecie pisać recenzje zainstalujcie, zaktualizujcie systemy i przeskanujcie podstawowymi narzędziami.

Jeżeli jest to możliwe zaproponuj chociaż jeden system z rodziny Linux który nie ma rooktitów, backdoorportów, exploitów czy snifera na NetworkManager ?