Co to jest TOR i trasowanie cebulowe

Ostatnia aktualizacja: 4 kwietnia 2022, 16:45

Trasowanie cebulowe (ang: onion routing) to technika anonimowej komunikacji w sieci komputerowej. Celem routingu cebulowego jest uzyskanie sposobu na korzystanie z Internetu z jak największą prywatnością, a pomysł polega na kierowaniu ruchu przez wiele serwerów i szyfrowaniu go na każdym kroku.

Trasowanie cebulowe opracowano w połowie lat dziewięćdziesiątych XX wieku w U.S. Naval Research Laboratory przez pracowników Paula Syversona, Michaela G. Reeda i Davida Goldschlaga w celu ochrony komunikacji wywiadowczej USA w Internecie. Projekt był dalej rozwijany przez Defense Advanced Research Projects Agency (DARPA) a w 1998 roku opatentowany przez Marynarkę Wojenną USA. W 2002 roku informatycy Roger Dingledine i Nick Mathewson dołączyli do Paula Syversona i na podstawie istniejącej technologii stworzyli najbardziej znaną implementację trasowania cebulowego, zwaną najpierw projektem Onion Routing a następnie TOR.

Sieć TOR-a (The Onion Router) została po raz pierwszy wdrożona w październiku 2002 r., a kod na oprogramowanie został wydany na wolnej i otwartej licencji. Do końca 2003 r. sieć miała kilkanaście węzłów wolontariuszy, głównie w USA, plus jeden w Niemczech.

Uznając korzyści TOR-a dla praw cyfrowych, Electronic Frontier Foundation (EFF) zaczęła finansować prace Rogera Dingledine i Nicka Mathewsona nad Torem w 2004 roku. W 2006 roku założono Tor Project, Inc., organizację non-profit 501(c)(3) aby utrzymać rozwój TOR-a.

W 2007 roku organizacja zaczęła tworzyć mosty do sieci Tor, aby rozwiązać problem cenzury, takiej jak konieczność obejścia rządowych zapór ogniowych, aby użytkownicy mogli uzyskać dostęp do otwartej sieci.

Jeśli przeglądasz Internet w normalnej przeglądarce internetowej, takiej jak Chrome, Firefox itp., wysyłasz żądanie strony internetowej poprzez proste żądania GET do serwerów bez żadnego pośrednika. Jest to pojedyncze połączenie między klientem a serwerem, a ktoś węszący (nasłuchujący) w twojej sieci może dowiedzieć się, z którym serwerem kontaktuje się twój komputer.

Routing cebulowy robi to inaczej, połączenie jest utrzymywane między różnymi węzłami, tj. połączenie przeskakuje z jednego serwera na drugi, a kiedy dotrze do ostatniego serwera na tym obwodzie, z którym chcieliśmy się skontaktować i przetworzy nasze żądanie, obsłuży nam żądaną stronę internetową, która jest do nas odsyłana za pomocą tej samej sieci węzłów.

Wysyłana przez nas wiadomość i otrzymywane odpowiedzi są szyfrowane różnymi kluczami, z unikalnym kluczem do szyfrowania dla każdego innego przeskoku lub wizyty na serwerze. Klient ma dostęp do wszystkich kluczy, ale serwery mają dostęp tylko do kluczy specyficznych dla szyfrowania/deszyfrowania na tym serwerze. Ponieważ ten proces otacza Twoją wiadomość warstwami szyfrowania, które muszą być odklejane przy każdym przeskoku, tak jak cebula, dlatego nazywa się to routerem cebulowym.

Jedyną luką bezpieczeństwa w routingu cebulowym jest to, że nasłuchując na serwerze i dopasowując żądanie w miejscu docelowym do żądania klienta po drugiej stronie sieci, a następnie analizując długość i częstotliwość znaków znalezionych w przechwyconym żądaniu na serwerze docelowym, możliwe jest śledzenie ich i poznanie ich aktywności online. Jest to dość trudne, ale nie niemożliwe.

Być może wzrosła świadomość ludzi na temat śledzenia, nadzoru i cenzury, ale także rozpowszechnienie przeszkód przeciwdziałających wolności w Internecie. Dziś sieć TOR ma tysiące przekaźników obsługiwanych przez wolontariuszy i miliony użytkowników na całym świecie. I to właśnie ta różnorodność zapewnia użytkownikom TOR-a bezpieczeństwo.

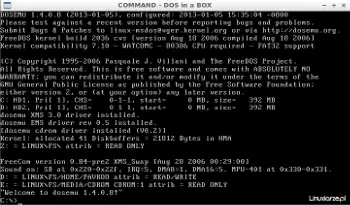

Przeglądarka TOR to gotowe narzędzie umożliwiające uruchomienie przeglądarki TOR opartej na Firefox, która działa bezpośrednio w sieci TOR. Przeglądarka uczyniła TOR-a bardziej dostępnym dla zwykłych użytkowników Internetu i aktywistów.

Podsumowując, sieć TOR umożliwia zachowanie anonimowości w sieci, umożliwia korzystanie z sieci w sposób bezpieczny, lecz należy pamiętać, iż żadne tego typu rozwiązanie nie daje 100% gwarancji anonimowości i prywatności. Należy również pamiętać, iż używając TOR-a nie należy go wykorzystywać do celów nielegalnych, niezgodnych z prawem i powodującym szkody innym użytkownikom sieci.