Złośliwe oprogramowanie Linux: rodzaje, zagrożenia i ochrona

Ostatnia aktualizacja: 17 listopada 2025, 20:52

Liczba ataków na urządzenia z systemem Linux w ostatnich latach gwałtownie wzrosła. Poznaj największe zagrożenia i dowiedz się, jak się chronić.

System operacyjny Linux przez wiele lat uchodził za bezpieczniejszy niż popularny Windows. Na ten wizerunek składają się ściśle kontrolowane repozytoria czy szybkie wydawanie poprawek bezpieczeństwa. Istotny jest również model uprawnień, który ogranicza działania użytkownika do jego katalogu.

Wraz z rozwojem rozwiązań w chmurze (z ang. cloud computing), Internetu rzeczy (IoT) i kontenerów okazało się jednak, że systemy oparte na Linuksie stały się dla przestępców równie atrakcyjnym celem, jak serwery Windows. Według raportu cyberzagrożeń z 2023 roku, 54% wszystkich infekcji malware dotyczyło urządzeń z systemem Linux, podczas gdy w przypadku Windowsa było to 39%.

Należy więc zadać sobie pytanie, czy systemy bazujące na Linuxie w dalszym ciągu są bezpieczne? Postanowiliśmy to sprawdzić.

Sytuacja zagrożeń w Polsce

Dane z polskiego rynku pokazują, że cyberprzestępcy coraz częściej wybierają jako swoje cele polskie firmy i instytucje. Według Ministerstwa Cyfryzacji w 2024 r. zanotowano ok. 113 600 poważnych cyberataków, a NASK odnotował ponad 130 000 incydentów. Niestety, mimo to, zaledwie 26,4% firm wdrożyło procedury reagowania na incydenty.

Brak świadomości na temat zagrożeń przekłada się na niewystarczające zabezpieczenia: badanie cytowane przez Warsaw Business Journal (WBJ) pokazuje, że jedynie 59% przedsiębiorstw w Polsce korzysta z cyberzabezpieczeń, podczas gdy aż 88% organizacji doświadczyło minimum jednego cyberataku. Co gorsza, zaledwie 19% pracowników wie, czym jest ransomware, a ponad połowa nigdy nie uczestniczyła w żadnym szkoleniu z cyberbezpieczeństwa.

Trend ten potwierdzają dane międzynarodowych firm. WBJ podaje również, powołując się na fachowe dane, że w pierwszym półroczu 2025 r. Polska była globalnym liderem pod względem liczby wykrytych ataków ransomware – było to aż 6% wszystkich incydentów. NASK alarmuje, że dziennie w polskich firmach ma miejsce od 20 do 50 ataków, przy ok. 300 próbach ataków każdego dnia.

Najpopularniejsze rodzaje złośliwego oprogramowania ma Linuksie

Jakiego typu ataki właściwie mają miejsce, jeśli chodzi o systemy oparte na Linuksie? Choć spektrum jest bardzo szerokie, niektóre są częstsze od innych. Najczęstsze z nich opisujemy poniżej.

Ransomware

Największym zagrożeniem dla firm są ataki ransomware, polegające na szyfrowaniu plików i żądaniach okupu. Według raportu CERT Polska z 2024 r., w naszym kraju najczęstsze są ataki typu Phobos (17 ataków), Magniber (12), STOP/Djvu (10) i LockBit (0). Do nowych zagrożeń należą szyfratory, takie jak RansomExx czy DarkRadiation, atakujące słabe hasła SSH i nieaktualne jądra.

Web shells i trojany

Według raportu z 2025 połowa złośliwego kodu na Linuxa (49,6%) to web shells – skrypty wgrane na serwer, które zapewniają atakującemu zdalną konsolę. Kolejne zagrożenie to Trojany (29,4%), w tym m.in. backdoory ukryte w Dockerze czy skrypty Python kradnące klucze SSH.

Rootkity

Rootkity, takie jak Syslogk, ukrywają procesy i modyfikują wywołania systemowe celem ukrycia obecności malware. Wykorzystują one eskalacje uprawnień i są trudne do usunięcia. Często, w celu pozbycia się ich niezbędna jest ponowna instalacja systemu.

Kryptojackery i botnety

Kryptojackery, takie jak XMRig czy Sysrv, wykorzystują zasoby CPU serwera do kopania kryptowalut. Atakujący wgrywają skrypty za pomocą luk w serwerach WWW lub wykorzystują niezmienione hasła SSH. Inne niebezpieczeństwo to botnety. Złośliwe oprogramowanie takie jak Mirai czy Mozi infekuje urządzenia IoT i serwery, aby przeprowadzać ataki DDoS lub rozsyłać spam.

Jak się chronić – 10 najlepszych praktyk

Na szczęście, użytkownicy i administratorzy nie pozostają bezradni w walce z rosnącą falą zagrożeń dotyczących systemu Linux. Z drugiej jednak strony, silna ochrona linuksowych środowisk wymaga wielowarstwowego podejścia i połączenia narzędzi technicznych z edukacją użytkowników. Poniżej zebrałem kilka najważniejszych rekomendacji dla osób i firm korzystających z Linuxa:

-

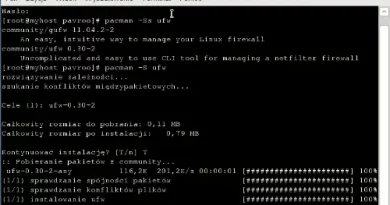

Aktualizacje i łatki – regularnie aktualizuj jądro i oprogramowanie. Większość ataków wykorzystuje znane luki w nieaktualnych pakietach. Na szczęście w systemach linuksowych istnieją komendy, które pozwalają na szybkie zastosowanie poprawek w systemie.

-

Korzystaj z szyfrowanego połączenia VPN – podczas pracy ze zdalnych lokalizacji warto korzystać z wirtualnej sieci prywatnej. Jeśli nie chcesz od razu kupować usługi, warto byś wybrał w przypadku nordvpn.com/pl/risk-free-vpn/ VPN darmowy okres próbny, który pozwoli Ci dokładnie przetestować jego działanie. Szyfrowane połączenie utrudnia podsłuch ruchu sieciowego i chroni loginy przesyłane przez SSH lub przeglądarkę.

-

Ogranicz uprawnienia – nie przyznawaj uprawnień sudo bez potrzeby. Zmniejsza to ryzyko przejęcia całego systemu. W środowisku serwerowym stosuj zasadę najmniejszych uprawnień (least privilege) i stosuj listy kontroli dostępu.

-

Silne uwierzytelnianie – wymuszaj unikalne, długie hasła i włącz uwierzytelnianie wieloskładnikowe (MFA) dla SSH oraz paneli administracyjnych. Według raportu CERT Polska to właśnie brak MFA jest głównym źródłem ataków w przypadku ransomware Akira.

-

Bezpieczna konfiguracja usług – zamykaj nieużywane porty, wyłączaj niepotrzebne usługi w systemie i staraj się zawsze włączać firewall. Monitoruj podejrzane połączenia.

-

Kopia zapasowa i odzyskiwanie – regularnie twórz kopie zapasowe w modelu offline lub WORM (Write Once, Read Many). Przywracanie danych jest kluczowe w przypadku szyfrowania przez ransomware. Rozważ też zastosowanie snapshotów i replikacji.

-

Skany antywirusowe i detekcja rootkitów – stosuj narzędzia open source takie jak ClamAV do skanowania plików oraz Chkrootkit, który służy do wykrywania rootkitów. W środowiskach produkcyjnych warto wdrożyć systemy IDS/IPS.

-

Segmentacja i monitoring sieci – ogranicz dostęp między segmentami sieci, aby unikać rozprzestrzeniania się infekcji. Monitoruj ruch sieciowy, aby wykrywać anomalię i podejrzane połączenia. Miej na uwadze, że ataki webshell i trojany często łączą się z domenami phishingowymi.

-

Edukacja pracowników – szkolenia z phishingu i bezpiecznego korzystania z narzędzi IT są koniecznością. Niski poziom świadomości w Polsce (przypomnę, że tylko 19% polskich pracowników wie, czym jest ransomware) pokazuje, że inwestycja w ludzi jest równie ważna co inwestycje w oprogramowanie.

-

Źródła oprogramowania – instaluj pakiety tylko z zaufanych repozytoriów dystrybucji. Spece od bezpieczeństwa ostrzegają, że złośliwe pakiety i nieoficjalne repozytoria mogą zawierać trojany i rootkity.

Technologia, regulaminy, edukacja – klucze do bezpieczeństwa

Rynek Linuxa w Polsce i na świecie doświadczył w ostatnich latach gigantycznego wzrostu liczby ataków. Zagrożenia takie jak ransomware, web shells, rootkity i botnety bardzo często uderzają w serwery, stacje robocze oraz urządzenia IoT. Skalę problemu potwierdzają raporty, zarówno te międzynarodowe, jak i zlecane przez nasze rodzime organy.

W świetle tych zagrożeń ważna jest ochrona, składająca się z rozwiązań stricte technologicznych (firewalle, VPN), regulaminów oraz stałej edukacji. Istotne jest również korzystanie z otwartych narzędzi czy szyfrowanej komunikacji oraz stosowanie się do zasad cyberhigieny. Połączenie tych wszystkich rzeczy pozwoli zminimalizować ryzyko w perspektywie rosnącej liczby ataków.