Czy unijne regulacje DORA i NIS2 zwiększą bezpieczeństwo firm?

Średnio już 4,45 milionów dolarów wynoszą koszty neutralizacji skutków incydentu naruszenia bezpieczeństwa danych w firmach1. W ostatnich latach cyberprzestępcy coraz częściej prowadzą tzw. ataki na łańcuch dostaw, w których wprowadzenie złośliwego kodu do produktu jednej firmy lub włamanie do jej cyfrowych systemów może dotknąć setki, a nawet tysiące jej partnerów i podwykonawców. O tym, że problem jest poważny, świadczą najnowsze regulacje wprowadzane na całym świecie: w Wielkiej Brytanii, USA, Chinach czy Unii Europejskiej (NIS2 i DORA), które mają zwiększać bezpieczeństwo klientów i dostawców.

W lutym 2024 roku około 100 szpitali w Rumunii padło ofiarą ransomware Phobos. Jak potwierdziła tamtejsza agencja bezpieczeństwa, incydent był spowodowany atakiem na łańcuch dostaw. Przestępcy najpierw naruszyli stworzony przez firmę trzecią system informatyczny do zarządzania procedurami medycznymi, z którego korzystały placówki, a stamtąd w krótkim czasie dostali się do sieci placówek ochrony zdrowia.

Podobne ataki zdarzają się we wszystkich branżach. Cyberprzestępcy włamują się do systemów dostawców usług czy oprogramowania, aby następnie wykorzystać ich sieć klientów i partnerów do rozszerzenia ataku. W ubiegłym roku firma Zellis – brytyjski dostawca rozwiązań płacowych i HR – padła ofiarą ataku ransomware grupy Cl0p. W wyniku incydentu skradziono dane dotyczące płac i pracowników wielu klientów Zellis, w tym BBC, Harrods, Jaguar Land Rover, Dyson i Credit Suisse. W ubiegłym roku najczęstszą metodą ataków było wykorzystanie istniejących kont, zaobserwowane w przypadku 30% incydentów.

– Ataki na łańcuch dostaw stają się coraz skuteczniejsze. Jedno naruszenie może wpłynąć na setki, a nawet tysiące firm. Zaatakowanie pierwszego podmiotu często nie przynosi dużej korzyści, ale zapewnia przestępcom dostęp do wielu innych potencjalnych ofiar. Hakerzy mogą wykorzystywać zdobyte kontakty i podszywać się pod firmę, której system naruszyli, np. rozsyłać zawierające złośliwy kod wiadomości do jej klientów i partnerów biznesowych. A ponieważ odbiorcy znają nadawcę, szanse, że kontrahenci wiadomość otworzą – i staną się kolejną ofiarą – są dużo wyższe – tłumaczy Leszek Tasiemski, ekspert ds. cyberbezpieczeństwa i VP w WithSecure.

Regulacje unijne zwiększą bezpieczeństwo?

O powadze problemu świadczą najnowsze regulacje wprowadzane na całym świecie, takie jak NIS2 i DORA w UE oraz przepisy w Wielkiej Brytanii, USA i Chinach, mające na celu zwiększenie bezpieczeństwa łańcucha dostaw, a więc klientów i dostawców. W UE tzw. Akt o Cyberodporności (CRA), Rozporządzenie DORA oraz Dyrektywa NIS2 będą nakładały na firmy nowe obowiązki wdrażania najlepszych praktyk bezpieczeństwa, udostępniania informacji o zagrożeniach i raportowania incydentów, a także testowania odporności, zarządzania ryzykiem czy planowania odzyskiwania danych po awarii.

Co najważniejsze, wymagania te obejmą nie tylko firmy działające w konkretnych branżach (np. finansowej, energetycznej), ale również całe ich łańcuchy dostaw – wszystkich dostawców, podwykonawców i partnerów. Nowe obowiązki będą więc dotyczyły znaczącej części firm w całej Europie, także w Polsce.

Zaufanie powinno być ograniczone

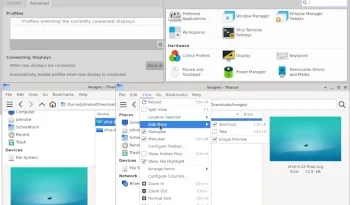

Ataki na łańcuch dostaw są poważnym zagrożeniem dla firm i przeciwdziałanie nim wymaga zaawansowanych strategii ochronnych. Aby skutecznie zabezpieczyć zasoby przedsiębiorstwa konieczne jest stosowanie podejścia „zero trust” (zerowego zaufania). Zgodnie z tą metodą zawsze powinno się zakładać ryzyko wystąpienia naruszenia, więc każda próba dostępu do informacji powinna być weryfikowana poprzez sprawdzenie uprawnień podejmującego ją użytkownika, oprogramowania lub usługi. Pracownicy powinni też mieć dostęp tylko do tych zasobów, które są im niezbędne do wykonywania służbowych obowiązków. Aby skutecznie bronić się przed zagrożeniami, firmy muszą być gotowe na szybkie wykrywanie incydentów i reagowanie na nie.

– Z pewnością przestępcy będą nadal używali metod, które się sprawdzają i przynoszą sukcesy. Aby zapewnić skuteczną ochronę, przede wszystkim nie należy przerzucać odpowiedzialności jedynie na szeregowych pracowników. Powinna ona bazować przede wszystkim na zrozumieniu, które zasoby są szczególnie wrażliwe, gdzie się znajdują, kto ma do nich dostęp oraz kto go kontroluje. Ograniczone zaufanie pozwala chronić się przed atakami na łańcuch dostaw, ale też innymi zagrożeniami zewnętrznymi czy skutkami wycieku lub kradzieży danych logowania – wskazuje Leszek Tasiemski.

O WithSecure™

WithSecure, dawniej F-Secure Business, to europejski partner w dziedzinie cyberbezpieczeństwa, cieszący się zaufaniem dostawców usług IT, MSSP i firm na całym świecie.